Apple 宣佈推出 PQ3 新的 iMessage 安全協定,這是一種後量子加密協定。這家Tim Cook科技巨頭表示,這種突破性的協定具有「世界上任何大規模通訊協定中最強大的安全性特性」。 Apple 相信,PQ3 提供了「對抗即使是高度複雜的量子攻擊的廣泛防禦」。讓了解一下 iMessage 的 PQ3 協定是如何工作的,以及它與其他通訊安全協定的區別。

甚麼是 PQ3 協定?

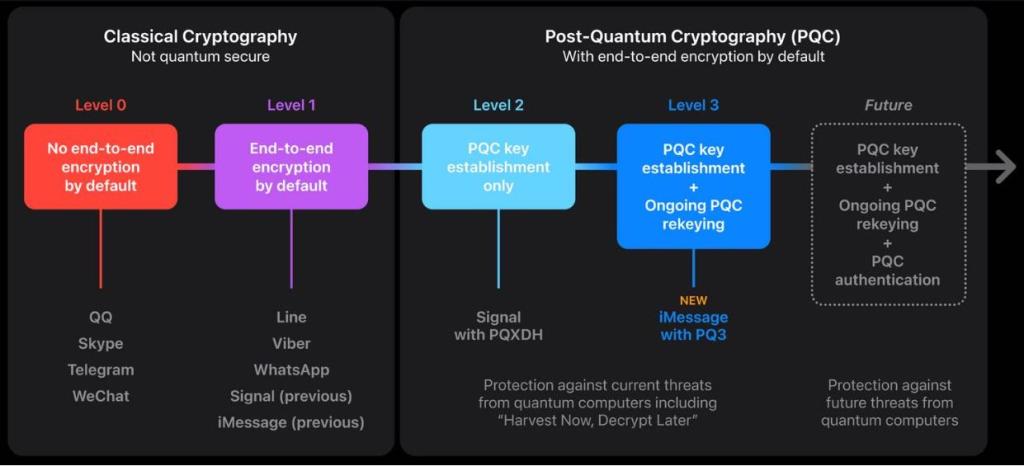

目前,通訊安全性可以通過三個安全級別來衡量。

級別 0:在此級別中,消息保持未加密狀態。

級別 1:在這個級別中,消息是端到端加密的,但沒有額外的身份驗證或量子安全性。

級別 2:這包括身份驗證和量子安全性,但僅限於初始密鑰建立。這意味着只有在對話密鑰材料從未被破壞的情況下,才提供量子安全性。

新的 iMessage 安全協定 PQ3 是第一個符合 Apple 所稱的「級別 3 安全性」的通訊協定。它使用後量子加密來保護初始密鑰建立和持續的消息交換。此外,級別 3 的 PQC 可以在密鑰被破壞時自動恢復對話的安全性。因此,PQ3 聲稱超越了所有其他廣泛部署的通訊應用程式中的協定。

為甚麼 Apple 將 iMessage 轉向 PQ3 協定?

Apple 的 iMessage 一直支持端到端加密。在 2011 年推出時,iMessage 是第一個廣泛使用的支持默認端到端加密的通訊應用程式。多年來, Apple 在加密方面取得了顯著進展。然而,通訊應用程式使用的現有常見加密算法依賴於可能被足夠強大的量子計算機解決的數學問題。

目前並不存在這樣的量子計算機。然而,資源充足的攻擊者可以在未來到來之前做好準備。這樣的攻擊者可以收集大量的加密數據並將其存儲以供將來參考。雖然他們今天無法解密這些收集的數據,但他們可以在未來使用量子計算機進行解密。這種攻擊情景被稱為「現在收集,以後解密」。

iMessage 的新安全協定 PQ3 旨在保護用戶免受「現在收集,以後解密」攻擊。 Apple 表示,由於 PQ3 實現了「級別 3」安全性,它保護了「初始密鑰建立和持續的消息交換」。

PQ3 協定如何工作?

新的 PQ3 協定在公鑰集合中引入了一個新的後量子加密密鑰。每個設備在本地生成這些公鑰,然後在 iMessage 註冊過程中將它們傳輸到 Apple 伺服器。為此, Apple 使用模塊基於格的密鑰封裝機制標準(ML-KEM),使發送設備可以獲取接收者的公鑰並為第一條消息生成後量子加密密鑰。即使接收者離線,這也可以工作。

然後, Apple 在對話中包含了定期的後量子重新密鑰機制。這個機制可以自修復密鑰的破壞並保護未來的消息。

「在 PQ3 中,隨對話一起發送的新密鑰用於創建無法從過去的密鑰計算出的新消息加密密鑰,從而使對話回到安全狀態,即使以前的密鑰被對手提取或破壞。」- Apple

令人印象深刻的是,PQ3 是第一個大規模的加密通訊協定,部署了這種後量子重新密鑰特性。

PQ3 協定的好處

對於 PQ3, Apple 並未替換或修改現有的算法。相反,它從頭開始重新構建了 iMessage 的加密協定,以提供以下好處:

- 保護整個通訊免受當前和未來的攻擊者。

- 限制使用單個破壞的密鑰可以解密多少過去和未來的消息。這減輕了密鑰破壞的影響。

- 分攤消息大小,以防止任何過度的額外開銷。

- PQ3 基於混合設計,結合了新的後量子算法和當前的橢圓曲線算法。這確保 PQ3 的安全性不會低於現有的協定。

- 使用正式驗證方法進行高級安全保證。

iMessage 中的 PQ3 協定可用性

Apple 將逐步開始在支持的 iMessage 對話中推出 PQ3,並支持 iOS 17.4、iPadOS 17.4、macOS 14.4 和 watchOS 10.4。該公司表示,這些軟件更新的最新測試版本已經具備了這種安全協定。 Apple 還確認,visionOS 在初始推出時將不具備 PQ3 協定。

預計在今年晚些時候,PQ3 將完全取代所有支持的對話中現有的 iMessage 加密協定。請注意,設備必須運行最新的軟件版本。