來自 Malwarebytes 的網絡安全研究人員發現了一個新的信用卡信息竊取活動。黑客們使用了複雜的、看起來很正常的支付表格,對於普通用戶來說很難發現。

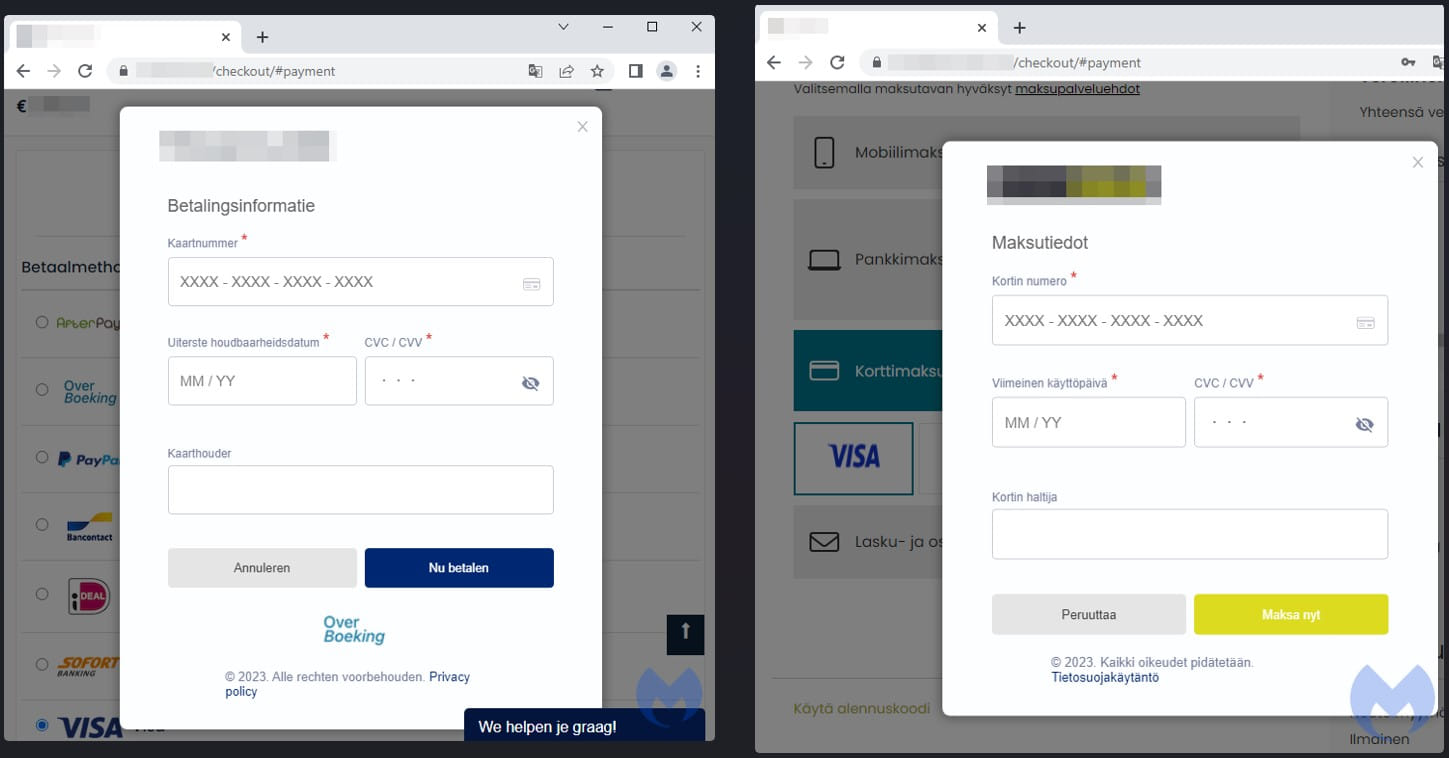

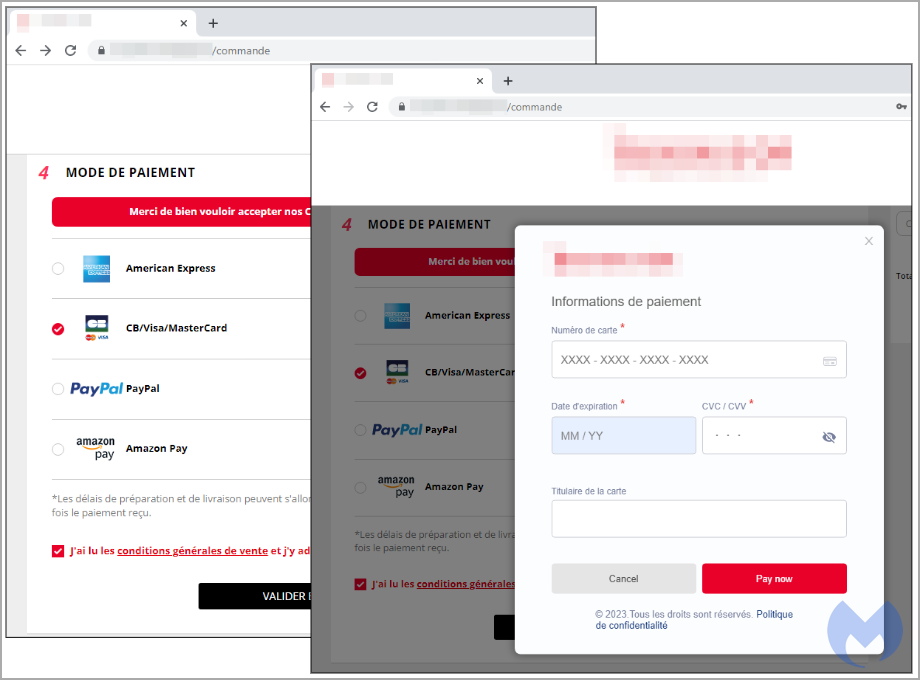

研究人員發現多個網上電子商務店被黑客入侵,並在其實際支付表單的上方放置了一個模態框。這些模態框是 HTML 內容,可以疊加在主網頁的上方,使用戶可以與登錄表單和通知進行交互,而不必離開網站。

這些模態框看起來非常逼真,有些甚至比原始的支付表單還要好,對於普通用戶來說幾乎不可能發現任何異常。在其中一個活動中,研究人員表示,模態框顯示了網站的品牌標誌、正確的語言和「優雅的界面元素」。

對於從這些受影響的網站購物的受害者來說,他們會收到一個虛假的錯誤消息,該消息會將他們重定向到實際的支付 URL,以嘗試重新支付。這樣黑客就確保了他們的模態框在可能的情況下保持不引人注目。黑客還會在受害者端點上植入一個 cookie,以防止重複輸入。

關於這次活動背後的威脅行為者是誰,目前還沒有定論。Malwarebytes 的研究人員推測可能是 MageCart。然而,他們還表示,其中一位受害者是被 Kritec 活動入侵的,這是一個 JavaScript skimmer,Malwarebytes 在一年多前首次在 Magento 商店發現了這個問題。

報告中寫道:「有可能有多個威脅行為者參與這些活動,並根據情況定制 skimmer。盡管許多被黑客入侵的商店都有一個通用的 skimmer,但似乎這些自定義的模態框是最近開發的,可能是一兩個月前的事情。」